源码仅用于测试,请勿用于商用。源码来自网络,如有侵权,请联系我下架。

- 攻击场景

- 无防御任意下载

描述:

许多应用系统或组件均提供文件下载的功能,如下载模板,可执行文件等等,如后台代码未做过滤,可直接利用目录跳转符(如../或..\)改变文件下载路径导致可任意下载服务器中的文件(如源代码,配置文件等敏感信息文件)。

测试方法:

首先查找所有可以下载文件的链接例如抓到以下链接,如http://127.0.0.1/test/test.php?file=test.png,关注file参数(大多数名称为filename,page,javascript:open等等)的值test.png,明显是直接关联了一个静态资源,如果后台代码没有过滤,可通过目录跳转下载服务器上的任意文件,如Linux系统的passwd文件,windows系统的boot.ini文件,网站源代码等等。

如:file=../../../../etc/passwd

其他测试方法:

%00截断读取文件 ../../../../etc/passwd%00.jpg

文件名绕过 将请求消息中的文件名修改 为:$/files/upload/supplier/../../../../etc/passwd

2.绕过下载防御机制

描述:

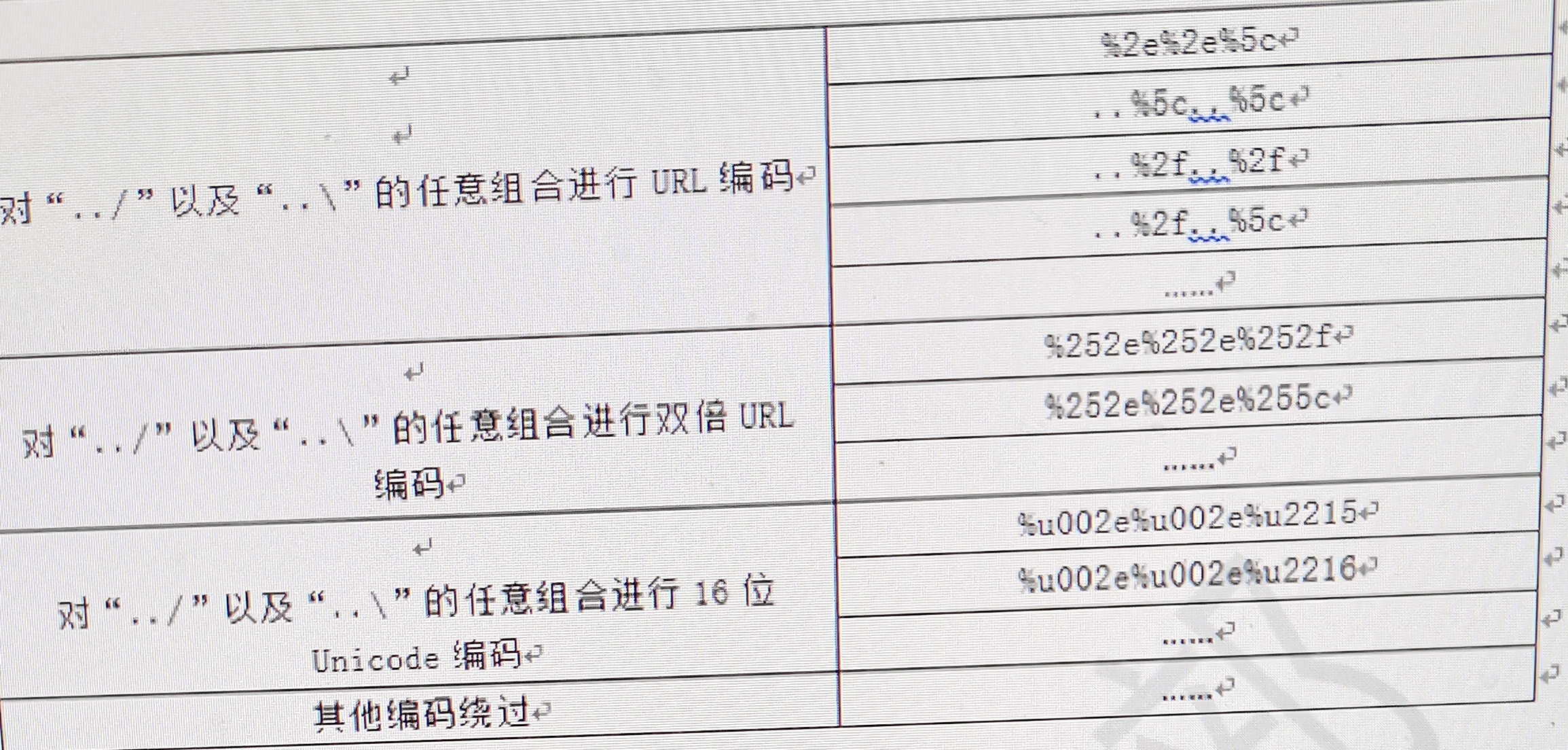

部分后台代码对下载的文件有过滤,但不严谨, 仅过滤了../或..\等,这时可通过各种编码变化绕 过。

如:

- 影响

可能导致攻击者任意下载服务器文件,应用系统代码等等。

阅读全文

资源下载

下载价格免费

使用用途仅限于测试、实验、研究为目的,禁止用于一切商业运营,本团队不承担使用者在使用过程中的任何违法行为负责所有源码请自测!不保证你源码完整性有效性所有源码都是全网搜集。客服QQ: 138338438

原文链接:https://www.bcbccb.cn/11572.html,转载请注明出处。

免责声明:本资源并未取得原始权利人的授权,不可商用,仅可用于学习分析底层代码,CSS等,禁止用于商业行为。如因擅自商用引起的相关纠纷及法律责任,由使用人全部承担。支持正版,人人有责,请于下载后24小时内删除,谢谢支持!